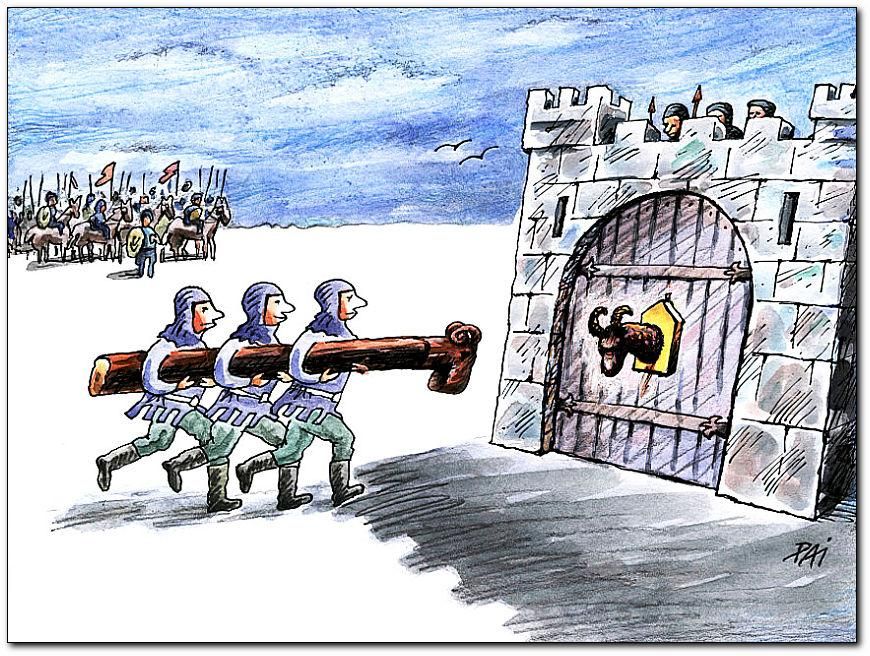

Prevenzione digitale dai tentativi di attacco

fail2ban: un ottimo strumento di protezione

La quarta rivoluzione industriale nota anche come Industria 4.0, ha permesso alle aziende di innestare nel proprio processo industriale macchinari e device IoT, ossia totalmente gestibili da remoto. Si tratta di una vera e propria rivoluzione se pensiamo alle svariate aziende, che fino a poco tempo fa, gestivano la produzione in modalità manuale o semi-manuale.

Oggi siamo in grado di abbattere tempi di produzione, attrezzaggio e manutenzione, monitorare e fare previsioni, raccogliere una moltitudine di dati e fare analisi dettagliate utili al perfezionamento del proprio business.

Un'innovazione straordinaria, che porta con sé anche un aspetto molto preoccupante che è legato all'elemento di maggior valore della nostra azienda, il patrimonio digitale. Immaginate tutta la vostra infrastruttura accessibile da remoto a chiunque, magari utilizzando un accesso di default lasciato invariato.

Ecco, il pericolo è proprio quello ed è in buona compagnia. "4.0" vuol dire soprattutto investire in sicurezza così come è importante la sicurezza fisica delle persone lo è altrettanto per il nostro patrimonio digitale.

Per questo motivo vi darò alcuni spunti utili alla prevenzione, che costituiscono una parte del perimetro di sicurezza di cui ci si dovrebbe dotare.

Posto che abbiate cambiato le credenziali di default di tutti i dispositivi presenti nella vostra infrastruttura, tra le diverse tipologie di attacco esiste il “brute force”: ossia un continuo tentativo di accesso automatizzato dove si utilizzano credenziali generate automaticamente oppure prelevate da una lista preconfezionata. I tentativi vengono indirizzati ai diversi servizi attivi FTP, SSH, EMail etc.

Come possiamo proteggerci? Con uno strumento eccezionale che si chiama Fail2Ban (www.fail2ban.org) è un software nato per identificare e bloccare gli host che stanno tentando di accedere ripetutamente ad uno dei nostri servizi attivi.

Funziona in maniera semplice leggendo i file di log dei servizi abilitati e monitorati da Fail2Ban e con una serie di espressioni regolari, intercetta il tentativo fallito bloccandone l’host dopo un numero massimo stabilito.

È uno strumento flessibile che ha già in dotazione regole di default per i principali servizi e inoltre si adatta perfettamente alle esigenze specifiche che ognuno può avere.

Un estratto del filtro standard per ssh:

[Definition]

failregex = ^[aA]uthentication (?:failure|error|failed) for <F-USER>.*</F-USER> from <HOST>( via \S+)?%(__suff)s$

La regola di default relativa al servizio SSH, fa si che dal file auth.log vengano prelevati gli indirizzi ip legati alla stringa con il tentativo di accesso fallito, poi questo match viene contato ed in base agli altri parametri di configurazione, possiamo decidere ogni quanti tentativi bloccare l'ip identificato e per quanto tempo mantenere attiva la regola del firewall.

Fail2ban è dotato di altri parametri di configurazione, tutti ampiamente dettagliati sul sito ufficiale www.fail2ban.org al quale vi rimando per approfondimento. Nel frattempo vediamo come proteggere la nostra istanza di Odoo tramite le informazioni presenti nel file di log generalmente memorizzato come /var/log/odoo/odoo-server.log

Ecco il filtro dedicato a Odoo

[Definition]

failregex = ^ \d+ INFO \S+ \S+ Login failed for db:\S+ login:\S+ from <HOST>

In questo modo possiamo bloccare chiunque tenti di accedere al nostro ERP proteggendo il nostro patrimonio digitale.